Avec le risque croissant de violations d'identité, comme on l'a vu dans les récentes attaques de ransomwares et de chaînes d'approvisionnement, les entreprises commencent à comprendre le besoin de sécurité d'identité. Alors qu'ils évaluent la meilleure façon de renforcer la protection de l'identité, il est souvent nécessaire de se contenter de fonctionnalités ou de modules de sécurité inclus dans les offres groupées d'entreprise du même fournisseur fournissant leur couche d'identité ou de gestion des identités et des accès (IAM).

Un exemple courant peut être vu dans les organisations avec un bundle Microsoft E3/E5 qui utilise déjà Active Directory + Azure AD comme couche d'identité. Ils peuvent se contenter de Microsoft Defender for Identity et/ou Azure AD Identity Protection pour répondre à leurs besoins de sécurité d'identité.

Bien que l'utilisation de plusieurs produits du même fournisseur dans le cadre d'une offre groupée d'entreprise soit généralement rentable, il existe des cas dans lesquels ce compromis peut entraîner des violations coûteuses et catastrophiques - et la combinaison de l'identité et de la sécurité de l'identité en fait partie. Souvent, les clients ne savent pas exactement ce qu'il faut rechercher dans une solution de sécurité des identités.

Avant d'examiner les raisons pour lesquelles ce compromis est défectueux, passons en revue quelques définitions.

Distinction entre IAM et sécurité des identités

L'IAM fait partie de la stratégie de sécurité informatique d'une organisation qui se concentre sur la gestion des identités numériques et de l'accès des utilisateurs aux données, aux systèmes et aux autres ressources. Les technologies IAM stockent et gèrent les identités pour fournir des fonctionnalités d'authentification unique (SSO) ou d'authentification multifacteur (MFA), mais ne sont pas conçues principalement comme une solution de sécurité pour détecter et prévenir les violations.

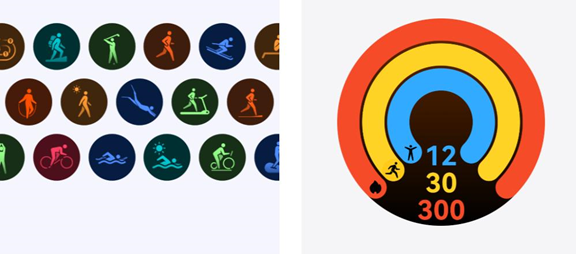

La sécurité des identités, quant à elle, est une solution complète conçue dans le seul but de détecter et de prévenir les violations d'identité, en particulier lorsque les adversaires parviennent à contourner les mesures de sécurité héritées. La solution idéale de sécurité des identités devrait faire partie d'une plate-forme de sécurité plus large avec une visibilité approfondie sur chaque couche de l'entreprise exposée aux violations afin de créer des détections et des réponses plus précises, y compris les terminaux, les charges de travail cloud, les identités et les données.

Les pièges de l'achat de l'IAM et de la sécurité des identités auprès du même fournisseur

Intérêts concurrents

Cela peut sembler évident, mais éviter les domaines d'intérêts concurrents d'un fournisseur est souvent négligé lors de la prise de décisions d'achat en matière de cybersécurité. Il devrait y avoir une séparation claire des responsabilités. En comptabilité, un auditeur effectue un examen indépendant pour vérifier que les chiffres sont corrects, et dans le développement de logiciels, le code est testé après que les développeurs l'ont écrit. Le même concept s'applique à la sécurité ; Lorsque vous achetez l'identité et la sécurité de l'identité auprès du même fournisseur, vous ignorez ce principe de base consistant à garantir la neutralité.

Microsoft Active Directory repose sur une technologie héritée de plusieurs décennies et est largement considéré comme l'un des maillons les plus faibles de la stratégie de cyberdéfense d'une organisation. De nouvelles vulnérabilités AD sont découvertes chaque année, dont une récente qui pourrait entraîner une compromission totale du domaine en quelques secondes. Dans le même temps, c'est l'un des magasins d'identité les plus utilisés : plus de 90 % des organisations du Fortune 1000 l'utilisent encore, ce qui fait d'Active Directory une cible très attrayante pour les attaques basées sur l'identité.

En tant que fournisseur d'identité, Microsoft a certaines obligations de fournir à ses clients des correctifs pour les vulnérabilités AD, mais ce n'est qu'une partie de l'équation. Si Microsoft est également le fournisseur de sécurité d'identité, il devrait également fournir rapidement des capacités de détection et de correction afin que les adversaires ne puissent pas lancer d'attaques exploitant les vulnérabilités de ses produits - mais c'est un domaine dans lequel il a échoué à plusieurs reprises auprès de ses clients.

En revanche, lorsque la sécurité de l'identité est fournie par un fournisseur neutre et axé sur la sécurité comme CrowdStrike, cet intérêt concurrent est éliminé. Le seul objectif de CrowdStrike est de protéger les clients contre les violations et de fournir au client des capacités proactives de détection et de correction, et non de corriger les vulnérabilités des produits d'identité.

Un autre domaine d'intérêt concurrent réside dans les intégrations. Une offre de sécurité d'identité doit pouvoir s'intégrer et fournir une visibilité sur un large éventail de produits d'identité pour fournir une vue d'identité unifiée. Cependant, lorsqu'un fournisseur d'identité fournit également la couche de sécurité d'identité, il n'y a aucune incitation à s'intégrer à d'autres fournisseurs d'identité pour fournir une fenêtre unique qui donne une visibilité sur plusieurs magasins d'identité dans un paysage hybride. La différence est évidente avec Microsoft Defender for Identity — il est centré sur Microsoft, alors que les produits CrowdStrike Falcon® fonctionnent non seulement avec Active Directory et Azure AD, mais aussi avec d'autres fournisseurs IAM/MFA de premier ordre comme Okta, Ping, Duo, CyberArk et autres.

Manque de profondeur de sécurité

Bien que le mot « identité » fasse partie de « sécurité de l'identité », l'accent doit être mis sur la sécurité. Une solution idéale de sécurité des identités doit faire partie d'une plate-forme de sécurité plus large capable de corréler les informations de sécurité provenant de plusieurs sources.

CrowdStrike Security Cloud met en corrélation des billions d'événements de sécurité par jour avec des indicateurs d'attaque, les principales informations sur les menaces du secteur et la télémétrie d'entreprise à partir des points de terminaison, des charges de travail, des identités et des données des clients. Cette concentration laser sur la sécurité, incorporant une grande variété de données d'attaque, permet aux produits Falcon de fournir des détections ultra-précises ainsi qu'une protection et une correction automatisées.

Cette focalisation unique sur la sécurité est difficile à atteindre pour un géant du logiciel comme Microsoft, qui a des années de dette technique profonde des produits hérités et aussi une large gamme de nouvelles offres allant de l'infrastructure et des services cloud aux logiciels, au matériel et aux jeux. En raison de son approche héritée d'un monde pré-cloud, Microsoft fait constamment du rattrapage pour corriger les vulnérabilités nouvellement découvertes dans ses produits. La société a connu une série de problèmes de sécurité au fil des ans, notamment la compromission de la chaîne d'approvisionnement AD, la vulnérabilité PrintNightmare et les erreurs de configuration AD courantes exploitées par les attaquants.

Cette lacune a été une fois de plus montrée dans le récent exploit noPac, qui a permis à des acteurs malveillants de combiner deux CVE critiques liés à Active Directory (CVE-2021-42278 et CVE-2021-42287), conduisant à une élévation de privilèges avec un chemin direct vers un compromis. domaine. Alors que CrowdStrike Falcon Identity Threat Protection détecte automatiquement les tentatives d'exploitation de ces vulnérabilités et peut bloquer noPac avec une simple politique pour appliquer la MFA, la réponse de Microsoft a été de fournir des correctifs pour résoudre ces vulnérabilités dans son propre produit, mais il incombe au client d'appliquer ces correctifs. dans chaque contrôleur de domaine AD.

Verrouillage du fournisseur

Les intérêts concurrents deviennent plus complexes lorsque le fournisseur fournissant la couche d'identité vend également une infrastructure cloud et a tout intérêt à déplacer les clients vers son cloud.

Lorsqu'il est confronté à une vulnérabilité récemment découverte ou à une faille architecturale dans sa couche d'identité sur site (comme Active Directory), un fournisseur peut simplement encourager les clients à commencer à utiliser sa couche d'identité cloud (comme Azure AD) pour éviter la vulnérabilité. Ceci est pratiquement impossible pour les clients qui ont construit des couches d'applications au-dessus de leur infrastructure AD qui prendraient des années à migrer. Plus important encore, le passage au cloud ne fait rien pour les protéger des adversaires qui exploitent actuellement les vulnérabilités AD pour semer la pagaille.

Fait intéressant, un rapport récent de Microsoft a révélé que l'adoption de MFA dans Azure AD reste faible, la majorité des identités Azure AD ne nécessitant qu'un nom d'utilisateur et un mot de passe, ce qui souligne le fait qu'Azure AD n'est pas un remède magique aux problèmes de sécurité d'AD.

Le verrouillage des fournisseurs nuit aux clients en les empêchant de tirer parti de la réalité multi-cloud d'aujourd'hui. Cela peut être contré par une solution de sécurité d'identité d'un fournisseur neutre, comme CrowdStrike, qui n'a aucun intérêt à pousser les clients vers une infrastructure cloud spécifique. Il offre également un délai plus long aux organisations pour planifier et mettre en œuvre une migration vers le cloud hybride sans avoir à se soucier des violations pendant la transition.

Enfin, une approche de sécurité des fournisseurs multi-identités donne aux entreprises la flexibilité de choisir leur fournisseur MFA. CrowdStrike Falcon Identity Protection permet une intégration prête à l'emploi avec la plupart des principaux fournisseurs MFA - y compris Okta, Duo et Google Authenticator - offrant aux organisations une expérience MFA sans friction, au lieu d'être davantage enfermées dans une solution MFA comme avec Microsoft.

Pourquoi la sécurité de l'identité doit être distincte de l'identité

Les attaques modernes comme les rançongiciels sont généralement axées sur l'identité, et une solution de sécurité d'identité solide devrait être un élément clé de votre posture de sécurité globale. Se contenter d'une solution de sécurité d'identité incluse dans un ensemble d'entreprise de votre fournisseur d'identité entraînera de moins bons résultats en matière de sécurité et augmentera le risque de violations. Vos besoins en matière de sécurité de l'identité seraient bien mieux servis par une solution d'un fournisseur de sécurité neutre pour sécuriser tous les domaines critiques des risques d'entreprise - points de terminaison, charges de travail cloud, identité et données.

Venu Shastri est directeur du marketing produit chez CrowdStrike.