CrowdStrike zavádí urychlené skenování paměti Intel TDT senzoru CrowdStrike Falcon pro Windows, aby zvýšil viditelnost a detekoval hrozby v paměti a přidal další vrstvu ochrany proti hrozbám bez souborů. V posledních letech aktéři hrozeb zvýšili svou závislost na útocích bez souborů nebo malwaru. Zpráva CrowdStrike 2022 Global Threat Report uvádí, že 62 % všech útoků ve čtvrtém čtvrtletí roku 2021 bylo bez malwaru, přičemž útočníci místo toho spoléhají na vestavěné nástroje a techniky vkládání kódu, aby dosáhli svých cílů, aniž by na disk uložili škodlivý binární soubor.

Skenování paměti rozšiřuje pokrytí senzoru CrowdStrike Falcon při detekci bezsouborových hrozeb, rozšiřuje ochranu již poskytovanou Script Control a behaviorálními indikátory útoku (IOA).

Technologie skenování paměti umožňuje senzoru Falcon prohledávat velké množství procesní paměti vysoce výkonným způsobem a hledat škodlivé vzory svědčící o bezsouborovém útoku. Modul skenování paměti integruje do senzoru Falcon zrychlené skenování paměti (AMS) technologií Intel Threat Detection. Intel TDT AMS optimalizuje výkon na procesorech Intel a přenáší výpočet na integrovanou grafickou procesorovou jednotku Intel (iGPU), pokud je k dispozici. Při vysoce výkonných kontrolách lze častěji kontrolovat více paměti, aby se našly artefakty škodlivého vniknutí.

Funkce zrychleného skenování paměti bude k dispozici jako beta počínaje verzí Falcon sensor verze 6.37 a je podporována procesory Intel šesté generace nebo novějšími s povoleným iGPU se systémem Windows 10 RS1 a vyšším.

Útoky bez souborů: Hrozba od počátečního přístupu k vytrvalosti

Přesněji řečeno „útoky bez spustitelných souborů“, dominantním rysem bezsouborového útoku je to, že neodhazuje tradiční malware nebo škodlivý spustitelný soubor na disk. Bezsouborový útok se může k dosažení počátečního přístupu spoléhat na jiné typy souborů, jako jsou například soubory dokumentů se zbraněmi, nebo na skripty (někdy zašifrované nebo zakódované), které pomáhají při provádění. Provádí se však bez spustitelného souboru ke kontrole — samotný útok se provádí výhradně v paměti.

Počátečního přístupu je často dosaženo pomocí stejných technik jako útoky založené na spustitelných souborech, jako je zneužití prohlížeče nebo aplikace nebo phishing a útoky sociálního inženýrství. Jakmile se podaří získat oporu, bezsouborové útoky musí najít nové způsoby, jak spustit škodlivý kód a získat vytrvalost. Provádění zlomyslné logiky a laterálního pohybu je často prováděno aplikacemi „dvojího použití“, nazývanými také binární soubory „living off the land“ nebo „LOLbins“. Tyto útoky dvojího použití využívají legitimní aplikace, skripty a nástroje pro správu k dosažení svého škodlivého účelu. LOLbiny zahrnují jak nativní aplikace, tak skriptovací nástroje jako PowerShell, MSHTA, Windows Management Instrumentation (WMI), regsvr32 a Task Scheduler. Tyto nástroje a techniky byly použity při útocích bez souborů včetně malwaru Cobalt Strike, trojského koně Helminth (viz CrowdStrike Intelligence Tipper: CSIT-16096 PowerShell-Based Malware Used Against Middle Eastern Financial Sector Targets) a PoshSpy.

Spuštění může být alternativně prováděno útoky vkládání kódu, kdy se ke spuštění kódu v kompromitovaném procesu nebo vzdáleném procesu používá vložení kódu shell nebo reflektivní načítání DLL. Malware Cobalt Strike, Kovter (viz CrowdStrike Intelligence Tipper: CSIT-17083 Kovter Bot Analysis) a NotPetya jsou známé tím, že používají vkládání kódu, reflektivní načítání nebo proces vyprázdnění k dosažení škodlivého spuštění.

Bez zahození a spuštění škodlivého binárního souboru samy o sobě musí útoky bez souborů najít jiné způsoby, jak získat vytrvalost. Persistence vyžaduje jak umístění pro uložení kódu nebo dat, tak prostředek ke spuštění škodlivého kódu nebo skriptu. Odstraňování skriptů, ukládání škodlivého kódu nebo skriptů do registru nebo používání LOLbinů, jako je WMI nebo Plánovač úloh, to vše jsou strategie k dosažení stálosti. Tyto techniky jsou spojeny s divokou aktivitou pro malware Poweliks a Kovter, útoky PoshSpy a zadní vrátka Helminth.

Každá z těchto fází (počáteční přístup, provedení a setrvání) za sebou zanechává jedinečné a odhalující artefakty vniknutí do paměti. I když je skenování paměti již cenným forenzním nástrojem, nemusí se omezovat na reakce na incidenty po narušení, ale lze jej použít k detekci probíhajících útoků.

Skenování paměti umožňuje novou úroveň viditelnosti a ochrany

Historicky docházelo k podstatnému dopadu na výkon CPU při skenování paměti, což omezovalo jeho široké využití pro detekci útoků. Aby bylo možné efektivně čelit hrozbě útoků bez souborů, CrowdStrike se spojil s Intel Corporation na integraci Intel TDT AMS do našeho senzoru Falcon. S Intel TDT AMS může senzor Falcon skenovat velké části virtuální paměti programu a hledat artefakty škodlivého vniknutí.

Platforma Falcon identifikuje a chrání před útoky bez souborů pomocí behaviorálních IOA složených z dat z funkcí, jako je Script Control, analýza zásobníku volání a další data uživatelského režimu, od zneužití po provedení a dopad. Skenování paměti se hladce zapojuje do komplexního systému událostí a chování na platformě Falcon a poskytuje novou úroveň viditelnosti a ochrany.

Skenování paměti vzoru bajtů

Skenování paměti identifikuje proces, který vás zajímá (“cílový proces”) a prochází jeho paměťovým prostorem, aby identifikoval škodlivé artefakty. Tyto artefakty mohou zahrnovat vzory shell kódů, jedinečné řetězce nebo škodlivé záplaty.

Obrázek 1. Pohled ladicího programu jádra na ukázkový vzor škodlivého bajtu nalezený v paměti podezřelého procesu

A memory scan is defined by high-fidelity pattern specifications and rules around when and where the scan for those patterns should be performed. A triggering mechanism describes either a routine or potentially suspicious circumstance when the memory scan should be initiated. The memory pattern specification describes the pattern itself and provides optional hints as to the type of memory in which the pattern should be found. For example, shellcode might only be expected to fall in executable memory, but unique strings in read-only memory. These memory description down-selects provide both a performance and a precision benefit. Only the necessary memory is scanned and evaluated, which saves cycles and improves efficacy by allowing for more precise specifications.

Když je zahájeno skenování vzoru paměti, součást skenování paměti získá zadané části paměti z cílového procesu do procesu skenování. Stejně jako ostatní pracovní zátěže v arzenálu uživatelského režimu CrowdStrike Falcon je proces skenování spuštěn jako zabezpečený kontejner na koncovém bodu. Jakmile je paměť získána, proces skenování prochází naskenovanou pamětí pomocí vysoce výkonného algoritmu pro porovnávání vzorů Intel TDT AMS, který byl optimalizován tak, aby běžel jako masivně paralelní pracovní zátěž.

Obrázek 2. Proces kontejneru Falcon získává stránky spustitelné paměti z cílového procesu a spouští zrychlené skenování paměti obsahu, přičemž hledá škodlivý vzor bajtů

Vytvoření vysoce výkonného řešení

Skenování paměti, které je tradičně náročné na CPU i čas, je možné díky optimalizacím na všech úrovních návrhu. Partnerství s Intel TDT AMS a rozhodnutí o integračním návrhu upřednostňují výkon, což vede k algoritmu porovnávání vzorů, který je optimalizován pro provádění na hardwaru Intel a využívá výhod vícejádrových a mnohajádrových architektur. Celý systém těží z pečlivého výběru algoritmů a hlubokých znalostí vnitřních částí Windows, což vede k návrhu, který maximalizuje výkon časově náročných operací. Flexibilita designu umožňuje, aby byla paměť logicky omezena pouze na části, které jsou pro skenování důležité, zatímco zábradlí velikosti skenování paměti a limity využití CPU omezují narušení systému a zážitku koncového uživatele.

A konečně, Intel TDT AMS inteligentně přenáší výpočty pro porovnávání vzorů na integrovaný GPU Intel, pokud je k dispozici, a využívá výhody jak mnohojádrového GPU, tak architektury system-on-a-chip s řadičem sdílené paměti. Dřívější testování ukázalo, že Intel TDT AMS provedl výpočetně náročné pracovní zatížení při 4 až 7násobném výkonu oproti naivním implementacím CPU.

CrowdStrike reaguje na dynamické hrozby v reálném čase

Neustále eskalované hrozby a využívání zero-day zranitelností lze zastavit pouze pomocí dynamického řešení, které dokáže reagovat na nové hrozby v reálném čase.

Detekce útoků bez souborů začíná na stejném místě jako detekce tradičních útoků založených na malwaru. Specializovaní reverzní inženýři, výzkumné a reakční týmy společnosti CrowdStrike a tým pro vyhledávání hrozeb Falcon OverWatch™ analyzují data v reálném světě a škodlivé skripty a nástroje v divočině 24 hodin denně. Pomocí svého výzkumu a využití dynamických aktualizací obsahu platformy Falcon mohou týmy rychlé reakce CrowdStrike kdykoli nasadit nové behaviorální IOA. S přidáním skenování paměti do senzoru CrowdStrike Falcon mohou tyto týmy rychlé reakce během několika minut vydat nové specifikace a pravidla paměťových vzorů z cloudu do koncových bodů CrowdStrike.

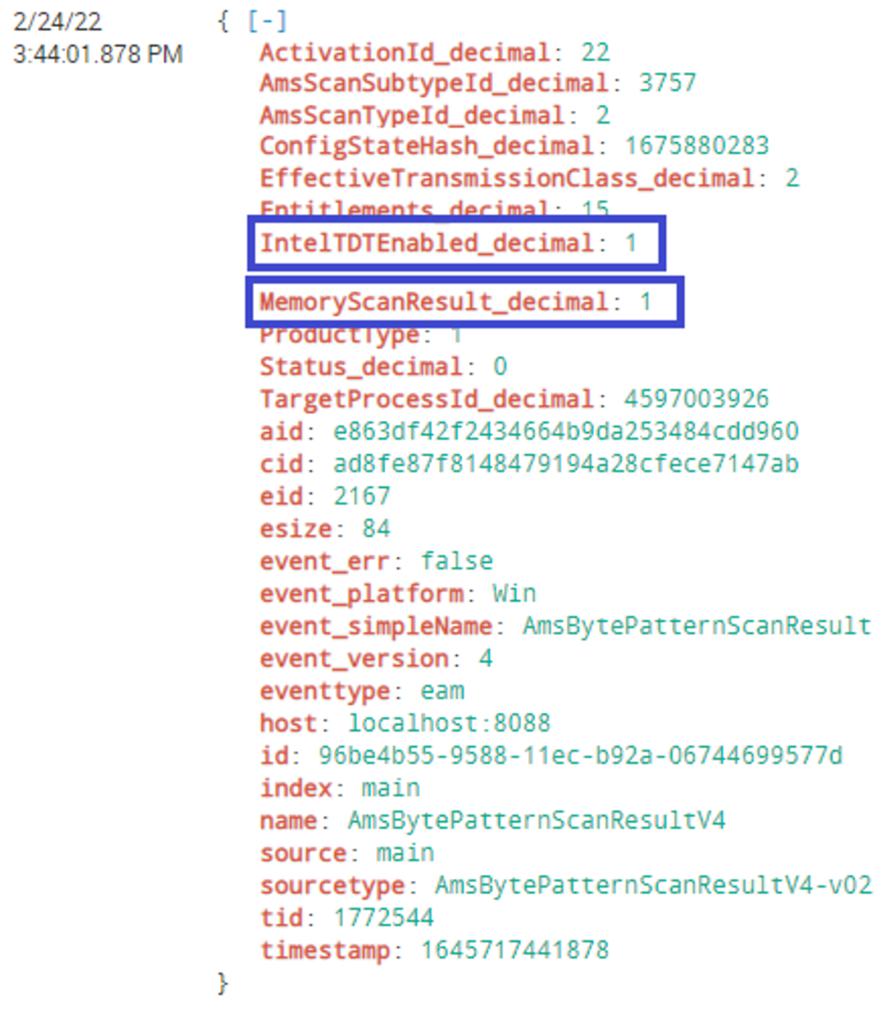

Obrázek 3. Výsledná událost ze skenování paměti ukazující, že výsledkem byla shoda se vzorem bajtů

Obrázek 4. Detekce škodlivého shell kódu načteného do PowerShellu po zneužití (kliknutím zvětšíte)

Podrobnosti o vydání skenování paměti CrowdStrike

Skenování paměti bude dostupné v beta verzi počínaje verzí Falcon sensor 6.37. Zákazníci CrowdStrike se mohou obrátit na svého technického správce účtu a připojit se k beta verzi. Testování paměti beta je v současné době k dispozici pro systémy poháněné šestou generací nebo novějšími procesory Intel s povoleným integrovaným GPU Intel a souvisejícími ovladači, se systémem Windows 10 RS1 a vyšším. Budoucí verze senzoru Falcon rozšíří podporované platformy a CPU.