CrowdStrike въвежда Intel TDT ускорено сканиране на паметта в сензора CrowdStrike Falcon за Windows, за да увеличи видимостта и да открие заплахи в паметта, добавяйки още един слой защита срещу заплахи без файлове. През последните години участниците в заплахите са увеличили зависимостта си от атаки без файлове или злонамерен софтуер. Докладът за глобалните заплахи CrowdStrike 2022 отбелязва, че 62% от всички атаки през четвъртото тримесечие на 2021 г. са били без злонамерен софтуер, като нападателите разчитат вместо това на вградени инструменти и техники за инжектиране на код, за да постигнат целите си, без да изхвърлят злонамерен двоичен файл на диска.

Сканирането на паметта увеличава покритието на сензора CrowdStrike Falcon при откриване на заплахи без файлове, разширявайки защитата, която вече е осигурена от Script Control и поведенчески индикатори за атака (IOA).

Технологията за сканиране на паметта позволява на сензора Falcon да търси в големи количества памет на процеса по високоефективен начин, търсейки злонамерени модели, показващи атака без файлове. Механизмът за сканиране на паметта интегрира технологията Intel Threat Detection за ускорено сканиране на паметта (AMS) в сензора Falcon. Intel TDT AMS оптимизира производителността на процесорите на Intel и разтоварва изчисленията към интегрирания графичен процесор на Intel (iGPU), когато е наличен. С високопроизводителни сканирания повече памет може да се сканира по-често, за да се намерят артефакти на злонамерено проникване.

Функцията за ускорено сканиране на паметта ще бъде налична като бета, като се започне с Falcon сензор версия 6.37 и се поддържа от шесто поколение или по-нови процесори на Intel с активиран iGPU, работещи под Windows 10 RS1 и по-нова версия.

Безфайлови атаки: заплаха от първоначалния достъп до постоянството

Наричана по-точно „атаки без изпълними файлове“, доминиращата характеристика на безфайлова атака е, че тя не изпуска традиционния злонамерен софтуер или злонамерен изпълним файл на диска. Безфайлова атака може да разчита на други типове файлове, като например оръжейни файлове с документи, за постигане на първоначален достъп или на скриптове (понякога криптирани или кодирани) за подпомагане на изпълнението. Тя обаче се извършва без изпълним файл за сканиране — самата атака се извършва изцяло в паметта.

Първоначалният достъп често се постига чрез същите техники като атаките, базирани на изпълними файлове, като експлойт на браузър или приложение или атаки с фишинг и социално инженерство. След като се утвърдят, атаките без файлове трябва да намерят нови начини за изпълнение на злонамерен код и да получат постоянство. Изпълнението на злонамерена логика и страничното движение често се извършва от приложения с „двойна употреба“, наричани още двоични файлове „живеене извън земята“ или „LOLbins“. Тези атаки с двойна употреба използват легитимни приложения, скриптове и административни инструменти, за да постигнат своята злонамерена цел. LOLbins включват както собствени приложения, така и инструменти за скриптове като PowerShell, MSHTA, Windows Management Instrumentation (WMI), regsvr32 и Task Scheduler. Тези инструменти и техники са използвани при атаки без файлове, включително злонамерен софтуер Cobalt Strike, троянски кон Helminth (вижте CrowdStrike Intelligence Tipper: CSIT-16096 PowerShell-Based Malware Used Against Middle East Financial Sector Targets) и PoshSpy.

Изпълнението може алтернативно да се извърши чрез атаки с инжектиране на код, при което инжектиране на шелкод или отразяващо зареждане на DLL се използва за изпълнение на код или в компрометирания процес, или в отдалечен процес. Известно е, че зловреден софтуер Cobalt Strike, Kovter (вижте CrowdStrike Intelligence Tipper: CSIT-17083 Kovter Bot Analysis) и NotPetya използват инжектиране на код, отразяващо зареждане или изпъкване на процеси, за да постигнат злонамерено изпълнение.

Като не отхвърлят и не изпълняват злонамерен двоичен файл, безфайловите атаки трябва да намерят други начини за постигане на устойчивост. Устойчивостта изисква както място за съхраняване на код или данни, така и средство за задействане на злонамерен код или стартиране на скрипт. Премахването на скриптове, съхраняването на злонамерен код или скриптове в системния регистър или използването на LOLbins като WMI или Task Scheduler са стратегии за постигане на устойчивост. Тези техники са свързани с дейност в дивата природа за зловреден софтуер Poweliks и Kovter, атаки на PoshSpy и задната вратичка Helminth.

Всеки от тези етапи (първоначален достъп, изпълнение и постоянство) оставя след себе си уникални и разкриващи артефакти на проникване в паметта. Въпреки че сканирането на паметта вече е ценен криминалистичен инструмент, не е необходимо то да се ограничава до реакции на инциденти след пробив — но може да се използва за откриване на атаки в ход.

Сканирането на паметта позволява ново ниво на видимост и защита

Исторически е имало значително въздействие върху производителността на процесора при сканиране на паметта, ограничавайки способността й да се използва широко за откриване на атаки. За да отговори на заплахата от безфайлови атаки по ефективен начин, CrowdStrike си партнира с Intel Corporation, за да интегрира своя Intel TDT AMS в нашия сензор Falcon. С Intel TDT AMS сензорът Falcon може да сканира големи участъци от виртуалната памет на програмата, търсейки артефакти на злонамерено проникване.

От експлоатация до изпълнение и въздействие, платформата Falcon идентифицира и предпазва от атаки без файлове чрез поведенчески IOA, съставени от данни от функции като контрол на скриптове, анализ на стека на повикванията и допълнителни данни за потребителски режим. Сканирането на паметта се включва безпроблемно в сложната система от събития и поведения на платформата Falcon, осигурявайки ново ниво на видимост и защита.

Сканиране на паметта на байт модел

Сканирането на паметта идентифицира интересен процес („целевия процес“) и обикаля пространството на паметта му, за да идентифицира злонамерени артефакти. Тези артефакти могат да включват модели на shellcode, уникални низове или злонамерени пачове.

Фигура 1. Изглед на дебъгер на ядрото на примерен модел на злонамерен байт, открит в паметта на подозрителен процес

A memory scan is defined by high-fidelity pattern specifications and rules around when and where the scan for those patterns should be performed. A triggering mechanism describes either a routine or potentially suspicious circumstance when the memory scan should be initiated. The memory pattern specification describes the pattern itself and provides optional hints as to the type of memory in which the pattern should be found. For example, shellcode might only be expected to fall in executable memory, but unique strings in read-only memory. These memory description down-selects provide both a performance and a precision benefit. Only the necessary memory is scanned and evaluated, which saves cycles and improves efficacy by allowing for more precise specifications.

Когато се инициира сканиране на шаблон на паметта, компонентът за сканиране на памет ще придобие посочените парчета памет от целевия процес в процеса на сканиране. Подобно на другите работни натоварвания в арсенала за потребителски режим на CrowdStrike Falcon, процесът на сканиране се изпълнява като защитен контейнер на крайната точка. След като паметта бъде придобита, процесът на сканиране преминава през сканираната памет с помощта на високопроизводителния алгоритъм за съвпадение на шаблони Intel TDT AMS, който е оптимизиран да работи като масивно паралелизирано работно натоварване.

Фигура 2. Контейнерният процес на Falcon придобива страници от изпълнима памет от целевия процес и изпълнява ускорено сканиране на паметта на съдържанието, търсейки злонамерения байтов модел

Изграждане на високоефективно решение

Традиционно интензивна операция както на процесора, така и на времето, сканирането на паметта е осъществимо чрез оптимизации на всички нива на дизайна. Партньорството с Intel TDT AMS и дизайнерските решения за интегриране дават приоритет на производителността, което води до алгоритъм за съпоставяне на шаблони, който е оптимизиран за изпълнение на хардуер на Intel и който се възползва от много- и многоядрени архитектури. Цялата система се възползва от внимателен избор на алгоритъм и задълбочено познаване на вътрешността на Windows, което води до дизайн, който увеличава максимално производителността на отнемащи време операции. Гъвкавостта на дизайна позволява паметта да бъде логически избрана надолу само до частите, които имат значение за сканирането, докато парапетите на размера на сканирането на паметта и ограниченията върху използването на процесора ограничават смущенията в системата и изживяването на крайния потребител.

И накрая, Intel TDT AMS интелигентно разтоварва изчисленията за съвпадение на шаблони към интегрирания графичен процесор на Intel, когато е наличен, като се възползва както от многоядрения графичен процесор, така и от архитектурата система върху чип със споделен контролер на паметта. Ранните тестове показаха, че Intel TDT AMS изпълни тежкото изчислително натоварване с 4 до 7 пъти по-висока производителност от простите CPU реализации.

CrowdStrike реагира на динамични заплахи в реално време

Непрекъснато ескалиращите заплахи и използването на уязвимости от нулевия ден могат да бъдат спрени само с динамично решение, което може да отговори на нови заплахи в реално време.

Откриването на безфайлови атаки започва от същата точка като откриването на традиционни атаки, базирани на зловреден софтуер. Специализираните обратни инженери на CrowdStrike, екипите за изследване и реагиране и екипът за лов на заплахи Falcon OverWatch™ анализират данни от реалния свят и злонамерени скриптове и инструменти в дивата природа 24 часа на ден. Използвайки своите изследвания и използвайки динамичните актуализации на съдържанието на платформата Falcon, екипите за бързо реагиране на CrowdStrike могат да разположат нови поведенчески IOA по всяко време. С добавянето на сканиране на памет към сензора CrowdStrike Falcon, тези екипи за бързо реагиране могат да пуснат нови спецификации и правила на паметта от облака до крайните точки на клиентите на CrowdStrike в рамките на минути.

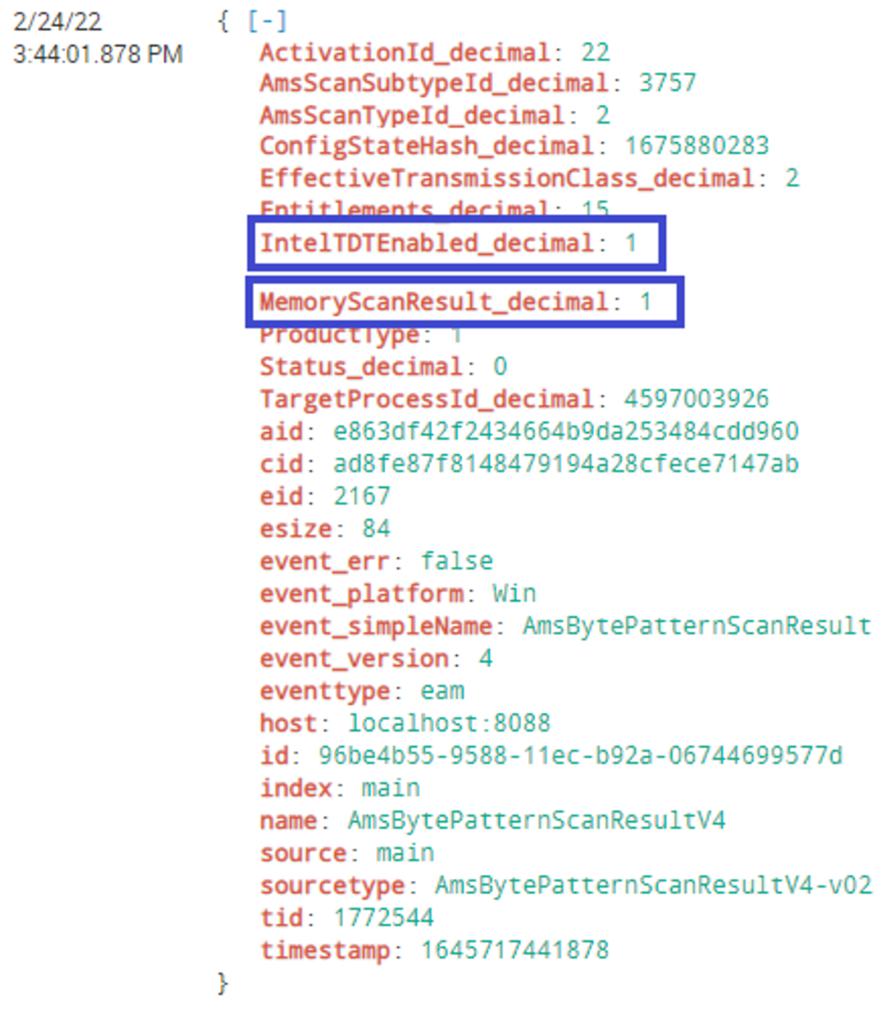

Фигура 3. Полученото събитие от сканиране на паметта, което показва, че резултатът е съвпадение за байтовия модел

Фигура 4. Откриване на злонамерен шелкод след експлоатация, зареден в PowerShell (щракнете за уголемяване)

Подробности за изданието за сканиране на паметта на CrowdStrike

Сканирането на паметта ще бъде налично в бета версия, започвайки с Falcon сензор версия 6.37. Клиентите на CrowdStrike могат да се свържат с техния технически мениджър на акаунти, за да се присъединят към бета версията. Бета версията за сканиране на паметта в момента е достъпна за системи, захранвани от шесто поколение или по-нови процесори на Intel с активиран интегриран графичен процесор на Intel и свързани драйвери, работещи под Windows 10 RS1 и по-нова версия. Бъдеща версия на сензора Falcon ще разшири поддържаните платформи и процесори.